CISSP® – Certified Information Systems Security Professional

Sécurité des Systèmes d’Information

Formation et préparation à l’examen (Bootcamp)

Nous dispensons également tous nos cours en ligne par le biais de sessions vidéo interactives en direct. Découvrez nos Options de Formations Certifiantes.

Nous avons conseillé plus de 300 entreprises et formé plus de 1500 professionnels. Serez-vous le prochain ?

Prochaines formations (voir plus bas)

Professionnel certifié dans la sécurité des systèmes d’information

Cette formation de 5 jours est composée de modules théoriques, couvrant les 8 domaines CISSP qui ont été mis à jour en avril 2015, entrelacés avec des questions d’examen, offrant au participant une préparation optimale pour l’examen de certification.

La meilleure formation CISSP

ACTAGIS vous propose, dans le monde entier, des formations et la préparation aux examens de Certification CISSP.

Garantie de réussite à l'examen

Un taux de réussite de près de 100 % !

Nous vous soutiendrons jusqu’à ce que vous réussissiez l’examen du cours auquel vous êtes inscrit (consulter les conditions). Nous proposons les examens blancs officiels pour vous aider à vous préparer.

La qualité suisse dans le monde entier

Notre souci du détail et de rester à jour reflète notre engagement envers la qualité. Nos formateurs apportent une expérience de terrain de la mise en œuvre de frameworks et de programmes dans de grandes organisations.

Session de conseil gratuite incluse

La plupart de nos programmes de formation comprennent une session supplémentaire de conseil en ligne gratuite pour vous aider à mettre en œuvre votre projet dans votre organisation.

Prix compétitifs

Pour que nos cours soient accessibles aux entreprises de toutes tailles, nous pratiquons des prix compétitifs.

Apprenez d'où vous vous trouvez

Nos cours sont dispensés dans une salle de classe traditionnelle, ainsi qu’en ligne en direct avec un instructeur. Certains cours sont également disponibles sous forme d’auto-apprentissage.

Ce que disent nos clients

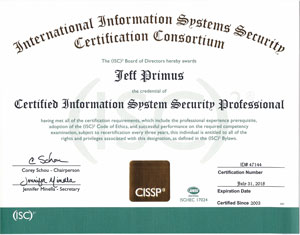

Exemple de Certificat

- Pourquoi CISSP

- Vue d'ensemble

- Plan de cours

- Qui devrait être participer ?

- Prérequis

- Examen et certification

La protection des actifs informationnels d’une organisation nécessite des programmes de sécurité couvrant un spectre de plus en plus large de systèmes, de processus et de comportements. Les responsables de la sécurité de l’information ont plus que jamais besoin de toute l’expertise nécessaire pour relever efficacement ces défis. C’est là que CISSP occupe une position unique.

En tant que professionnel de la sécurité de l’information, la certification CISSP met en valeur vos connaissances techniques, vos compétences, vos capacités et votre maîtrise des meilleures pratiques de l’industrie.

En tant qu’entreprise, la certification CISSP garantit que votre responsable de la sécurité des informations, ainsi que son équipe, soient à la pointe de la défense contre les menaces émergentes et connaissent les dernières technologies, normes et réglementations. Ils possèdent les capacités nécessaires pour concevoir, construire et maintenir une infrastructure d’entreprise sécurisée.

Notre cours de formation CISSP (Certified Information Systems Security Professional) vise à vous fournir une approche pratique et théorique pour vous familiariser avec le processus de sécurité des systèmes d’information. Le cours enseigne les huit principaux domaines de la sécurité de l’information, qui vous permettent d’acquérir une compréhension complète de la sécurité de l’information. A la fin du cours, vous serez bien préparé pour passer l’examen CISSP.

- Thèmes de sécurité de l’information :

- Gestion de la sécurité et des risques

- Sécurité des actifs

- Ingénierie de sécurité

- Sécurité de la communication et du réseau

- Gestion des identités et des accès

- Évaluation et test de sécurité

- Opérations de sécurité

- Sécurité du développement logiciel

La certification CISSP est mondialement reconnue comme la première certification de sécurité des systèmes d’information pour les professionnels de la sécurité.

Pendant le cours, les sujets suivants seront couverts :

Domaine 1 – Sécurité et gestion des risques

- Comprendre, adhérer et promouvoir l’éthique professionnelle.

- Comprendre et appliquer les concepts de sécurité

- Évaluer et appliquer les principes de gouvernance de la sécurité

- Déterminer les exigences de conformité et autres

- Comprendre les questions juridiques et réglementaires relatives à la sécurité de l’information dans un contexte global.

- Comprendre les exigences relatives aux types d’enquêtes (administratives, criminelles, civiles, réglementaires, normes industrielles).

- Élaborer, documenter et mettre en œuvre une politique, des normes, des procédures et des directives en matière de sécurité.

- Identifier, analyser et classer par ordre de priorité les exigences en matière de continuité des opérations (CB).

- Contribuer aux politiques et aux procédures de sécurité du personnel et les faire appliquer.

- Comprendre et appliquer les concepts de gestion des risques

- Comprendre et appliquer les concepts et méthodologies de modélisation des menaces.

- Appliquer les concepts de gestion des risques de la chaîne d’approvisionnement (SCRM),

- Etablir et maintenir un programme de sensibilisation, d’éducation et de formation à la sécurité.

Domaine 2 – Sécurité des biens

- Identifier et classer les informations et les biens

- Définir les exigences en matière de traitement des informations et des biens

- Fournir des ressources en toute sécurité

- Gérer le cycle de vie des données

- Assurer une conservation appropriée des actifs (par exemple, fin de vie (EOL), fin de support (EOS))

- Déterminer les contrôles de sécurité des données et les exigences de conformité

Domaine 3 – Architecture et ingénierie de la sécurité

- Rechercher, mettre en œuvre et gérer les processus d’ingénierie en utilisant des principes de conception sécurisés.

- Comprendre les concepts fondamentaux des modèles de sécurité (par exemple, Biba, Star Model, Bell-LaPadula).

- Sélectionner les contrôles en fonction des exigences de sécurité des systèmes

- Comprendre les capacités de sécurité des systèmes d’information (SI) (par exemple, la protection de la mémoire, le module de plateforme de confiance (TPM), le cryptage/décryptage).

- Évaluer et atténuer les vulnérabilités des architectures de sécurité, des conceptions et des éléments de solution.

- Sélectionner et déterminer les solutions cryptographiques

- Comprendre les méthodes d’attaques cryptographiques

- Appliquer les principes de sécurité à la conception des sites et des installations

- Concevoir des contrôles de sécurité pour les sites et les installations

Domaine 4 – Sécurité des communications et des réseaux

- Évaluer et mettre en œuvre les principes de conception sécurisée dans les architectures de réseau

- Sécuriser les composants du réseau

- Mettre en œuvre des canaux de communication sécurisés conformément à la conception

Domaine 5 – Gestion des identités et des accès (IAM)

Contrôler l’accès physique et logique aux actifs

- Gérer l’identification et l’authentification des personnes, des appareils et des services.

- Identité fédérée avec un service tiers » Sur site

- Mettre en œuvre et gérer les mécanismes d’autorisation

- Gérer le cycle de vie du provisionnement des identités et des accès

- Mettre en œuvre des systèmes d’authentification

Domaine 6 – Évaluation et test de la sécurité

- Concevoir et valider des stratégies d’évaluation, de test et d’audit

- Effectuer des tests de contrôle de la sécurité

- Collecter des données sur les processus de sécurité (p. ex., techniques et administratifs)

- Mener ou faciliter les audits de sécurité

Domaine 7 – Opérations de sécurité

- Comprendre et se conformer aux enquêtes

- Mener des activités de journalisation et de surveillance

- Effectuer la gestion de la configuration (CM) (par exemple, provisioning, baselining, automatisation)

- Appliquer les concepts fondamentaux des opérations de sécurité

- Appliquer la protection des ressources

- Gérer les incidents

- Exploiter et maintenir des mesures de détection et de prévention

- Mettre en œuvre et soutenir la gestion des correctifs et des vulnérabilités

- Comprendre et participer aux processus de gestion du changement

- Mettre en œuvre des stratégies de récupération

- Mettre en œuvre des processus de reprise après sinistre (DR)

- Tester les plans de reprise après sinistre (DRP)

- Participer à la planification et aux exercices de continuité des activités (BC)

- Mettre en œuvre et gérer la sécurité physique

- Répondre aux préoccupations en matière de sûreté et de sécurité du personnel

Domaine 8 – Sécurité du développement logiciel

- Comprendre et intégrer la sécurité dans le cycle de vie du développement logiciel (SDLC)

- Identifier et appliquer les contrôles de sécurité dans les écosystèmes de développement de logiciels

- Évaluer l’efficacité de la sécurité logicielle

- Évaluer l’impact sur la sécurité des logiciels acquis

- Définir et appliquer des directives et des normes de codage sécurisé Traduit avec www.DeepL.com/Translator (version gratuite)

Le CISSP est parfait pour les professionnels travaillant en temps que :

- Consultant en sécurité

- Analyste en sécurité

- Responsable de la sécurité

- Auditeur de sécurité

- Architecte de sécurité

- Directeur / responsable informatique

- Directeur de la sécurité

- Architecte de réseau

- Ingénieur Systèmes de Sécurité

- Responsable de la sécurité de l’information

- Les candidats doivent cumuler au moins cinq années d’expérience professionnelle rémunérées à temps plein dans au moins deux des huit domaines de la CISSP CBK.

- L’obtention d’un diplôme d’études universitaires de 4 ans ou d’un équivalent régional ou d’un titre supplémentaire de la liste (ISC) approuvée ² satisfont à 1 an de l’expérience requise. Les crédits d’études ne satisfont qu’une année d’expérience.

- Un candidat qui n’a pas l’expérience requise pour devenir CISSP peut devenir associé de (ISC) ² en réussissant l’examen CISSP. L’associé de (ISC) ² aura alors 6 ans pour acquérir les 5 ans d’expérience requis

- Durée de l’examen : 3 heures

- Nombre de questions : 100 – 150

- Format des questions : questions à choix multiples et innovantes avancées

- Note de passage: 700 sur 1000 points

- Disponibilité de la langue de l’examen : Anglais

Jours

Les cours mis en évidence en vert

se remplissent rapidement.

Ne manquez pas votre chance.

Nous pouvons également vous aider à mettre en œuvre la cybersécurité dans votre entreprise.

Nos services

Sécurisez votre entreprise en alignement avec les besoins des parties prenantes et augmentez votre niveau de protection de manière proactive.

- Définition de stratégie

- Système de gestion de la sécurité

- Tableau de bord Sécurité

- Architectures

- Formation et sensibilisation

- Services de sécurité packagés

- Services aux CSO, CISO

La formation est une combinaison de théorie directement applicable, d’exercices pratiques, de retours d’expérience et d’interaction de la classe.

%

Taux de réussite

Vous serez bien préparé pour votre examen. 99.2% de nos étudiants ont réussi.

Nos cours sont à jour. Ils ont été adaptés aux dernières modifications des différents examens. Nous sommes en contact régulier avec chaque organisation de certification.

La formation est une combinaison de théorie directement applicable, d’exercices pratiques, de retours d’expérience et d’interaction de la classe.

Vous serez bien préparé pour votre examen. 99.2% de nos étudiants ont réussi.

Nos cours sont à jour. Ils ont été adaptés aux dernières modifications des différents examens. Nous sommes en contact régulier avec chaque organisation de certification.

Intéressé? Contactez-nous.

ACTAGIS Academy

Governance

Informatique

Sécurité & Gestion du Risque

Business

Continuity

Gestion de la

Qualité