par webmaster one | 7 Déc 2023 | Cyber-sécurité, Gestion du risque, Sécurité

Découvrez les avantages que les participants ont obtenus grâce à la formation « ISO 27001 Lead Implementer » de PECB, livrée par le consultant principal Jeff Primus d’ACTAGIS Apports d’experts: Des connaissances à la valeur ajoutée partagées avec les participants....

par webmaster one | 3 Nov 2023 | Continuité des Activités, Cyber-sécurité, Cybersecurity, Gouvernance, Qualité

ACTAGIS délivre des formations à University of Paris I: Panthéon-Sorbonne.Former la nouvelle génération en Cybersécurité, Gouvernance IT, Continuité des Activités et Gestion de la Qualité est notre engagement passionné. Notre Lead Trainer Jeff Primus, avec 14 ans...

par webmaster one | 16 Sep 2020 | Article, Cyber-sécurité, Cybersecurity, Media, Média

La « confiance » et la « sécurité » ne devraient jamais être considérées uniquement comme des options Article publié dans le supplément « Protection » de la Tribune de Genève et du 24 Heures le 9 septembre 2020. ISACA, l’Association internationale pour la gouvernance...

par webmaster one | 27 Mar 2020 | Cyber-sécurité, Cybersecurity, Media, Média, Video, Vidéo

Coronavirus: la continuité des activités et le télétravail nécessitent la cybersécurité Dans le contexte de la pandémie de coronavirus, le télétravail est devenu la mesure la plus largement répandue pour permettre la continuité des activités dans un monde de plus en...

par webmaster one | 17 Mai 2017 | Cyber-sécurité, Media, Video

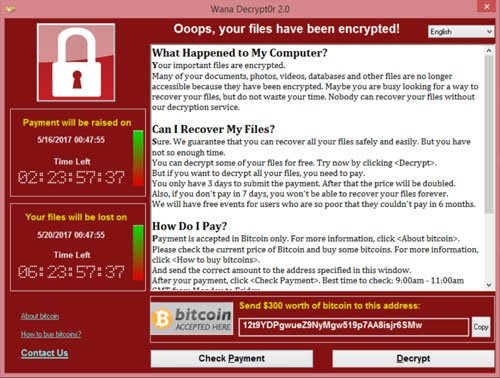

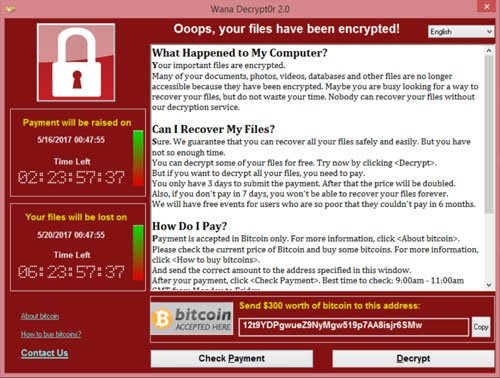

Wannacry ransomware attack Attaque ransomware Wannacry Attaque ransomware Wannacry L’attaque ransomware Wannacry nous a prouvé à nouveau comment le facteur humain associé aux vulnérabilités inhérentes aux systèmes d’information peut causer d’énormes dégâts à...